第65回

Varonisインシデントレスポンス:Boxでの個人識別情報 (PII) 漏洩を防止

Varonis Systems, Inc. 執筆

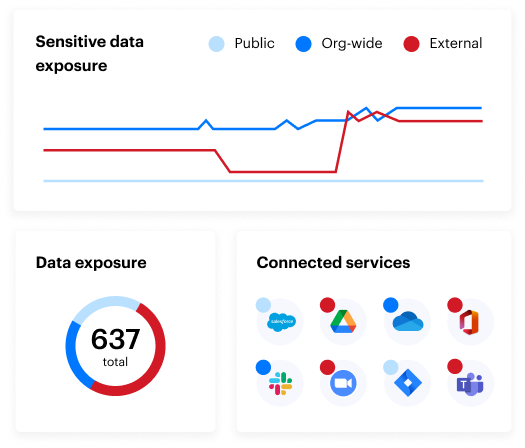

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

Varonisの「データセキュリティ」コラムの第65回目では、「Varonisインシデントレスポンス:Boxでの個人識別情報 (PII) 漏洩を防止」と題して、Varonisのインシデントレスポンス (IR) チームがどのようにして個人識別情報 (PII) の侵害を防止したのか、そしてそれがBoxのようなクラウドコラボレーションプラットフォームのデータにどのような意味を持つのかを解説する、Brian Walsh(Varonisの北米西部およびアジア太平洋地域担当のインシデントレスポンス担当マネージャー)のブログ記事をご紹介します。

Fortune 500企業の68%、6,000万人近いユーザーが、Boxをコラボレーションとファイル共有に使用しています。Boxの使い勝手の良さは、お客様はベンダーとの共同作業に適していますが、その使いやすさはデータセキュリティのリスクにもなっています。共有されるべきではないファイルが露出し、セキュリティ部門やIT部門が知らないうちにデータ侵害を引き起こす可能性があります。

最近の事例では、Varonisのインシデントレスポンス (IR) チームは、あるユーザーが、1,100人を超える従業員の氏名と社会保障番号などの個人識別情報 (PII) を含んだファイルを無意識のうちにBoxにアップロードしてしまったことを検出しました。ファイルは一般に公開されてしまったため、情報を露出や侵害の深刻なリスクに晒すこととなりました。

VaronisのIRチームは、この露出を発見し、悪意のある行為者に発見される前に問題を修正しました。平均すると、VaronisのIRチームは当社のお客様ベース全体で1日あたり5件のデータ侵害を未然に防ぎながら、多くの組織で内部に不足している専門知識を提供しています。

このブログ記事では、Boxに内在するデータセキュリティリスクや、VaronisがBox内の機密性の高いデータの安全性を確保するためにどのように役立つかなど、このインシデントについて解説します。

コラボレーションプラットフォームとデータリスク

このインシデントは、多くの組織が直面しているより広範な課題を浮き彫りにしています:Box、GitHub、Jira、ServiceNowなどのクラウドコラボレーションプラットフォームに保存されているデータの量が膨大であるため、機密性の高いデータの移動を追跡したり、アクセス権を適切に管理することは、ほぼ不可能になっています。

適切なツールと専門知識が無い場合、この種の露出を検出するためには次のような作業が必要になります:

• すべての露出したファイルの完全な内部監査 — 膨大で時間の掛かる作業

• 個人識別情報 (PII) を特定するためのファイルの内容の手作業での検査

• ファイルのアクセス許可と公開リンクの継続的な監視

今日の脅威環境においては、1つの間違いが大きな代償につながる可能性があり、コラボレーションツール全体で3つの作業すべてを実施し続けるためのリソースと専門知識を備えた組織はほとんどありません。

Varonisのインシデントレスポンス

この例では、お客様のクラウド環境とアプリケーションを監視するために既にVaronis Data Security Platformが導入されていました。お客様のセキュリティ態勢の定期レビュー中に、Varonisチームは機密性の高いコンテンツを特定しました。あるファイル—機密性の高い情報を含む一般公開アクセス可能なExcelスプレッドシート—が際立っていました。

Varonisの分析ツールを使用して、インシデントレスポンスチームは個人識別情報 (PII) の存在を確認しました。彼らはすぐにプラットフォームの自動修正機能を使用して公開リンクを取り消し、ファイルにアクセスできなくなったことを確認しました。

将来のインシデントを予防するため、IRチームは、お客様が同様の露出を事前に特定して修正できるよう、カスタムレポートの作成を支援しました。現在、このお客様は、このレポートを定期的に使用して、機密性の高いデータの露出を監視し、迅速な対策を講じています。

お客様は安心し、迅速な対応と解決に感謝していました。セキュリティ態勢が改善しただけではなく、VaronisのIRチームがお客様のデータを監視しており、インシデントへの対応準備ができている、という安心感も得られています。

積極的なデータセキュリティ

このインシデントは、積極的なデータセキュリティの重要性を強く思い起こさせるものです。Varonisを使用することで、組織は以下のことができるようになります:

• 機密性の高いデータとリスクの高いアクセス許可の発見の自動化

• 侵害が発生する前に露出を検出して修正

• 自信を持ってコラボレーションとデータの共有を可能に

データがあらゆる場所に存在する世界で、Varonisは、データにアクセスできるのが適切な人だけに限定されることを確実にします。

参考資料

・オリジナルブログ記事(英文)

https://www.varonis.com/blog/prevent-pii-exposure

・データシート: データの検出とデータへの対応のマネージドサービス (MDDR)

https://view.highspot.com/viewer/0ea88b111691687365c0c5465ef87d0c?iid=67448e1ac3ef273a2c7fe745

・データシート:統合されたデータセキュリティプラットフォーム

https://view.highspot.com/viewer/0ea88b111691687365c0c5465ef87d0c?iid=6447fe16f42f6c8bf72d2920

・データシート:Varonis for Box

https://view.highspot.com/viewer/0ea88b111691687365c0c5465ef87d0c?iid=61e08884a3e135dd1bc94cf2

ブログ記事著者について

Brian Walsh

Brian Walshは、Varonisの北米西部およびアジア太平洋地域のインシデントレスポンス担当マネージャーです。Varonisに入社する前、Brianは米国連邦捜査局 (FBI) でコンピューター侵入の調査を専門としていました。Brianのキャリアは、デジタルフォレンジックとインシデント対応の実務を率先して構築した取り組みによって、さらに特徴づけられています。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第66回 マルチクラウド環境のID管理で考慮すべきこと

- 第65回 Varonisインシデントレスポンス:Boxでの個人識別情報 (PII) 漏洩を防止

- 第64回 Varonisによるエンタイトルメント管理の合理化

- 第63回 データの完全性とは何か、どうすれば維持できるのか?

- 第62回 Microsoft CopilotのEchoLeak:AIセキュリティへの影響

- 第61回 Varonis MCP Serverのご紹介

- 第60回 UEBA購入ガイド:適切なソリューションの選び方

- 第59回 データセキュリティレポート、99%の組織がAIに機密性の高いデータを露出していることが明らかに

- 第58回 DLPソリューションに求められるゼロトラストルネッサンス

- 第57回 情報漏洩防止 (DLP) とは?

- 第56回 データセキュリティ態勢管理 (DSPM) とは?

- 第55回 データセキュリティはチーム競技

- 第54回 Varonis for Microsoft 365 Copilotの概要

- 第53回 火傷をしないために:Azureのネットワークとファイアウォールでよくある構成不備の特定と修正

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり