第63回

データの完全性とは何か、どうすれば維持できるのか?

Varonis Systems, Inc. 執筆

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

Varonisの「データセキュリティ」コラムの第63回目では、「データの完全性とは何か、どうすれば維持できるのか?」と題して、データの完全性がなぜ重要なのか、どのように維持するのかについての情報を含む概要を紹介する、Michael Buckbeeのブログ記事をご紹介します。

企業のデータが改竄されたり削除されてしまい、しかも、いつ、誰が、どのようにその行為をしたのかを把握する術がなければ、データに基づくビジネス上の意思決定に大きな影響が生じます。これがデータの完全性が不可欠である理由です。データの完全性が企業の収益にとっていかに重要なのかを理解するために、データの完全性とは何なのか、なぜ重要なのか、どうやって維持するのかを考えてみましょう。

データの完全性とは?

データの完全性とは、データのライフサイクル全体にわたる信頼性と信用性を指します。データの状態—有効か無効か—、あるいはデータの有効性と正確性を確保して維持するプロセスで説明することできます。例えば、エラーチェックと検証は、プロセスの一部としてデータの完全性を確実にするための一般的な方法です。

データの完全性とデータセキュリティの違いは?

データの完全性をデータセキュリティと混同してはなりません。データセキュリティはデータの保護を指し、データの完全性はデータの信用性を指します。

データセキュリティは、知的財産、ビジネス文書、医療データ、電子メール、企業秘密などの漏洩リスクを最小限に抑える方法に焦点を当てています。データセキュリティの戦術には、アクセス許可管理、データの分類、アイデンティティ・アクセス管理、脅威検出、セキュリティ分析などが含まれます。

データの完全性を維持することがなぜ重要なのか?

完全に、あるいは部分的に不正確なデータに基づいて、極めて重要なビジネス上の意思決定が下されることを想像してみてください。組織は日常的にデータに基づくビジネス上の意思決定を行いますが、データの完全性が保たれていない場合、その意思決定が企業の最終的な目標に劇的な影響を与える可能性があります。

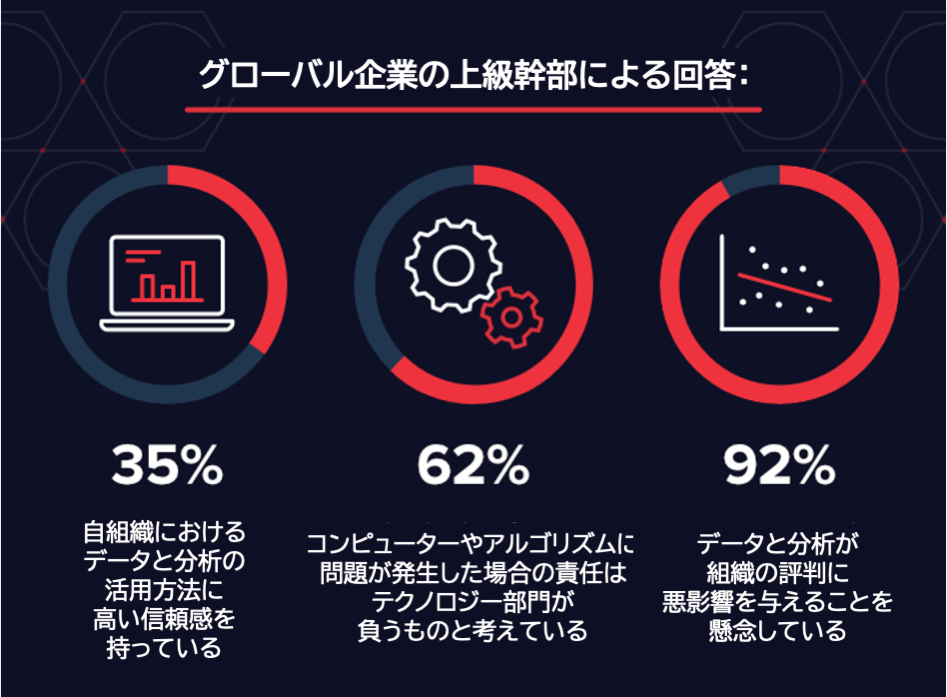

KPMGインターナショナルのレポートでは、グローバル企業の上級幹部の大多数が、組織におけるデータ、分析、AIの活用方法に対してあまり信頼を置いていないことが明らかにしています。

自組織におけるデータと分析の活用方法に高い信頼感を持っていると回答したのは、わずか35%でした。92%が、データと分析が組織の評判に悪影響を与えることを懸念しています。さらに、上級幹部の62%は、サーバーやアルゴリズムに問題が発生した場合の責任は、経営幹部や管轄部門ではなく、テクノロジー部門が負うと回答しています。

組織は、経営幹部が適切なビジネス上の意思決定を行えるように、データの完全性を保つ作業を実施する必要があります。

データの完全性に対する脅威

データの完全性は、ヒューマンエラー、さらに悪いことに、悪意のある行為によっても損なわれる可能性があります。あるデバイスから別のデバイスへの転送中に誤って変更されたデータは、例えば、ハッカーによって侵害されたり破壊される可能性があります。

データの完全性の状態を変化させてしまう一般的な脅威は以下のようなものです:

• ヒューマンエラー

• 意図しない転送エラー

• 構成不備とセキュリティのエラー

• マルウェア、内部者脅威、サイバー攻撃

• ハードウェアの侵害

では、データの完全性が保たれているかはどうやって判断するのでしょうか?次のような機能に注目してください:

検索性とアクセシビティリティ — 予測や取引、プレゼンテーションに取り組むタイミングで、正確なデータが適切な場所にあることが重要です。適切かつ簡単にデータにアクセスできなかったりデータを取得できない場合、ビジネスに悪影響を及ぼし、競合他社に勝利への道を譲ることになります。

追跡可能性 — 今日では、見込み顧客や既存顧客とのあらゆる接点を追跡することができます。どうやって?データポイントで。データは、意思決定者に情報を提供し、危険信号、欠陥、限界を浮き彫りにすることができます。これらの接点が正確であることを確認します。

信頼性 — 企業の目標や競合に対して、信頼できる、一貫性のあるビジネス指標を持つことが、組織を上位に導きます。

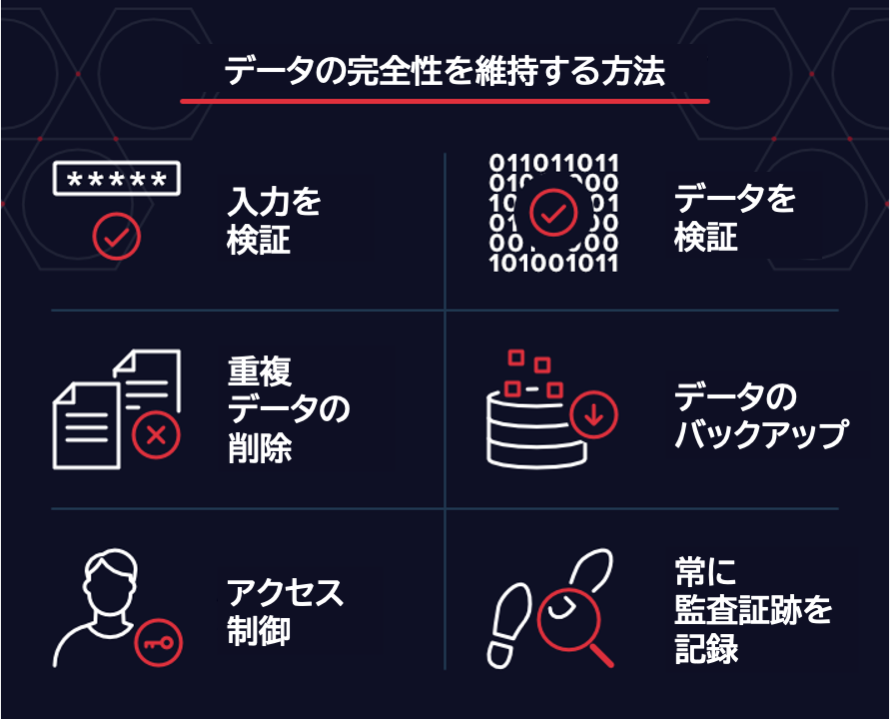

データの完全性を維持する方法【チェックリスト】

上記のデータの完全性に対する脅威は、データの完全性の維持に役立つデータセキュリティの一面も浮き彫りにしています。以下のチェックリストを使用して、データの完全性を維持し、組織のリスクを最小限に抑えましょう:

1. 入力の検証:既知または未知のソース(エンドユーザー、他のアプリケーション、悪意のあるユーザー、その他のさまざまなソース)からデータセットが供給される場合、入力の検証を要求する必要があります。入力が正確であることを確実にするため、データの確認と検証が必要です。

2. データの検証:データ処理が壊れていないことを証明することも重要です。データを検証する前に、組織にとって重要な仕様と主要な属性を特定します。

3. 重複データの削除:安全なデータベースからの機密性の高いデータは、文書、スプレッドシート、電子メール、さらにはアクセス権の設定が不適切な従業員が見ることのできてしまう共有フォルダーに簡単に住処を見つけてしまいます。不要なデータをクリーンアップし、重複を削除するのが賢明です。

専任の担当者がいない中小企業では、次のようなツールがドライブ内やクラウド上の重複ファイルのクリーンアップに役に立つでしょう。

• Clone Files Checker

• Duplicate Cleaner

• CCleaner

• DoubleKiller

• WinMerge

Windows Serverの場合:データ重複除去機能を使用して、同一のファイルをクリーンアップします。また、ファイルサーバーリソースマネージャー (FSRM) を使用して、不要なファイルの削除を試みてください。

4. データのバックアップ:データの安全を確保するためには重複を削除することに加えて、データをバックアップすることもプロセルの重要な部分です。バックアップは必要なもので、データを永久的に失うことを防止するために大いに役立ちます。どのくらいの頻度でバックアップを取るべきですか?できるだけ頻繁に取りましょう。組織がランサムウェア攻撃を受けた場合、バックアップが非常に重要であることに留意してください。ただし、バックアップまで暗号化されてしまうことがないことを確認してください!

5. アクセス制御:入力の検証、データの検証、重複の削除、バックアップなどのケース—データの完全性を保つために必要なことすべてを取り上げました。データセキュリティのベストプラクティスとしてよく知られているいくつかの要素も忘れてはいけません:アクセス制御と監査証跡です!アクセス権が不適切で悪意を持っている組織内の個人は、データに重大な損害を与える可能性があります。部外者が内部者になりすますことは、さらに有害です。最小権限モデルの実装—必要としているユーザーのみがデータへのアクセス権を持つこと—は、最も成功しているアクセス制御の形態です。見落とされがちなのは、サーバーへの物理的なアクセスです。最も機密性の高いサーバーは隔離し、床か壁にボルトで固定します。アクセスする個人だけがアクセス鍵を持つようにします—こうすることで王国への鍵が安全に保管されるようにします。

6. 常に監査証跡を記録:侵害が発生した場合、その原因まで追跡できるようにすることはデータの完全性にとって非常に重要です。これは監査証跡とよく呼ばれますが、組織に問題の原因を正確に特定するためのパンくずリストを提供してくれるものです。

通常、監査証跡には以下のようなことが求められます:

• 監査証跡は自動的に生成されるものでなければなりません

• ユーザーは監査証跡にアクセスしたり、改竄することができてはなりません

• すべてのイベント—作成、削除、読み取り、変更—が追跡され、記録されなければなりません

• すべてのイベントをユーザーと紐付け、誰がそのデータにアクセスしたかを把握できなければなりません

• すべてのイベントにタイムスタンプが付けられ、イベントがいつ発生したのかを把握できなければなりません

データの完全性が意思決定者を支援

少し前までは、データを収集することは困難でした。しかし、今日ではもはや問題ではありません。実際、膨大なデータを収集することができるようになったことから、責任を持つべきなのは、データの完全性を維持することです。そうすることで、経営陣は自信を持ってデータに基づく意思決定を行い、会社を正しい方向に導くことができます。

参考資料

・オリジナルブログ記事(英文)

https://www.varonis.com/blog/data-integrity

・Many executives lack a high level of trust in their organization's data, analytics, and AI (ZDnet)

https://www.zdnet.com/article/most-executives-dont-trust-their-organizations-data-analytics-and-ai/

・Clone Files Checker

https://www.clonefileschecker.com/

・Duplicate Cleaner

https://www.duplicatecleaner.com/

・CCleaner

https://www.ccleaner.com/ja-jp/ccleaner

・DoubleKiller

https://www.bigbangenterprises.de/en/doublekiller/

・WinMerge

https://winmerge.org/

ブログ記事著者について

Michael Buckbee

Michaelは、システム管理者やソフトウェア開発者として、シリコンバレーのスタートアップ企業、米国海軍などで働いてきました。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第66回 マルチクラウド環境のID管理で考慮すべきこと

- 第65回 Varonisインシデントレスポンス:Boxでの個人識別情報 (PII) 漏洩を防止

- 第64回 Varonisによるエンタイトルメント管理の合理化

- 第63回 データの完全性とは何か、どうすれば維持できるのか?

- 第62回 Microsoft CopilotのEchoLeak:AIセキュリティへの影響

- 第61回 Varonis MCP Serverのご紹介

- 第60回 UEBA購入ガイド:適切なソリューションの選び方

- 第59回 データセキュリティレポート、99%の組織がAIに機密性の高いデータを露出していることが明らかに

- 第58回 DLPソリューションに求められるゼロトラストルネッサンス

- 第57回 情報漏洩防止 (DLP) とは?

- 第56回 データセキュリティ態勢管理 (DSPM) とは?

- 第55回 データセキュリティはチーム競技

- 第54回 Varonis for Microsoft 365 Copilotの概要

- 第53回 火傷をしないために:Azureのネットワークとファイアウォールでよくある構成不備の特定と修正

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり