第58回

DLPソリューションに求められるゼロトラストルネッサンス

Varonis Systems, Inc. 執筆

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

Varonisの「データセキュリティ」コラムの第58回目では、「DLPソリューションに求められるゼロトラストルネッサンス」と題して、ガートナー社のレポートで触れられている、生成AIアプリケーションやシャドーITに対応する次世代の情報漏洩防止 (DLP) ソリューションに求められるゼロトラストや適応型分析機能とはどんなものなのか、従来型DLPとの対比を交えて解説する、Shawn Hays(Varonisのプロダクトマーケティングマネージャー)のブログ記事をご紹介します。

生成AIの採用と、シャドーAIアプリケーションのもたらす脅威の高まりにより、データ露出と攻撃表面の拡大リスクが高まっています。ユーザーや組織がこれらの技術を業務ワークフローに統合していくに従って、従来のデータセキュリティ対策に内在する脆弱性がより顕著になります。

ガートナー社のレポート「Predicts 2025: Managing New Data Exposure Vectors」では、データセキュリティに対する革新的なアプローチの必要性が強調されており、特に次世代の情報漏洩防止 (DLP) ソリューションの重要な役割が強調されています。

このレポートでは明言することなくイメージを描いています:DLPは将来に向けたゼロトラスト戦略―ゼロトラストルネッサンス―を必要としています。

CISOは、使用中のデータと転送中のデータを継続的に信頼しつつ検証し続けるために「振る舞い分析と意図分析の両方を備え、コンテンツ中心の分析を組み込んだDLP製品」を優先し始めるでしょう。

さらに詳しく知るには、読み続けて、上のビデオをご覧ください。

従来のDLPの課題

従来のDLPソリューションの多くは、外へ出て行く脅威のみに焦点を当て、既知のデータフローをトリガーとして、新しい脅威が出現したときにそれを管理する「モグラ叩き」方式で対処します。エンドポイントDLPソリューションは、ノートパソコンのようなデバイスから、外部デバイス、ネットワーク接続デバイス、プリンター、その他ブラウザーのサードパーティアプリケーションに、特定のデータが流れるのを防ぐために、2000年代初頭に初めて市場に登場しました。

現在では、DLPソリューションはクラウド上で実行され、Microsoft 365、Dropbox、Slack、Box、Google Workspace、Monday、Salesforce、Workday、Zoomなどのリソース上での、クラウド間およびアプリケーション間のデータフローを防止します。

それでもなお、企業組織で使用されるアプリケーションのリストは日々増えています。実際、AIを搭載した開発者ツールを使えば、訓練を受けていないユーザーでも、自然言語によるプロンプトから数分でクラウドストレージアプリケーションを立ち上げることができます。この新しく作成されたアプリケーションは、どのDLPリストでも見つかりません。

制限付きアプリケーション、許可されていないブラウザー、ドメインのホワイトリスト登録などの一覧を手動で更新して管理するのは大変な作業です。しかし、無限にある持ち出しのシナリオに対応するDLPポリシーを作成するには、事業の規模や範囲を考えると、フルタイム従業員1〜3人の1年分に相当する労力が必要です。

DLPポリシー作成の難問を指数関数的に複雑化させているいくつかの変数を挙げましょう:

• サポート対象のファイル形式とサポート対象外のファイル形式

• 管理対象デバイスと管理対象外/未登録デバイスのポリシー

• 組織内の数百種類の管理対象アプリケーションと数千の管理対象外アプリケーションのポリシー

• リスクの高いユーザーとそれ以外のユーザーに対するポリシーと、「高リスク」を定義する追加ポリシー

• 機密性の高い情報の種類ごとのポリシー

• 各タグやラベルに対するポリシー

• 関連する規制やフレームワークに対応するポリシー

これらの領域と重なるポリシーを作成することもできますが、一般的に、セキュリティ部門やリスク部門は数十種類のポリシーを作成する必要があります。各ポリシーは「信頼」の表明です:「このシナリオに該当するすべてのアクションやデータフローは正当であると信頼します。」

もし、データフローや転送中のデータにゼロトラストのアプローチを適用したら、どうなるでしょうか?明示的に検証する。

データフローに対するゼロトラストのアプローチは、使用中のデータであれ転送中のデータであれ、明示的な検証が必要となります。

ゼロトラストのアプローチ:パラダイムシフト

少し文脈を説明すると、「ゼロトラスト」とは「決して信頼せず、常に検証する」という原則に基づいて運用されるサイバーセキュリティモデルです。このモデルでは、脅威はネットワーク内部と既知のエンティティの両方から来る可能性があると想定しているため、ユーザーIDの継続的な検証が必要であり、必要最低限のアクセス権を付与する必要があります。

21世紀に入ると、MFAや条件付きアクセスといった新しい技術が開発されました。これらの対策では、IDが侵害される可能性を想定し、アクセス要求やセッションについて複数のポイントで検証します。パスワードによって身元が確認され、その後、その人のモバイル端末に送信されるワンタイムコードのような2番目の要素で確認されると、アクセス権が付与されます。

ただし、ゼロトラストの原則は、セッションが管理下にあり監視下にある検証済みのデバイス上にあることを推奨しています。その後も、ゼロトラストが侵害されることを前提に、さらにいくつかの要素を定期的に監視し、チェックされ続けます。侵害を想定。

従来のセキュリティモデルでは、認証され、データへのアクセスとデータの共有が許可された信頼できるユーザーであっても、そのIDやデバイスが侵害された場合は依然としてリスクをもたらす可能性があります。結局のところ、攻撃者は現在でもMFAやその他のアクセスチェックポイントを回避する方法を見つけています。

セキュリティ部門とリスク部門が、IDやデータへのアクセス権と同様に、

データフローにゼロトラストの厳格さを適用したらどうなるでしょうか?

DLPにゼロトラストを適用

新しいデータフローの継続的な監視

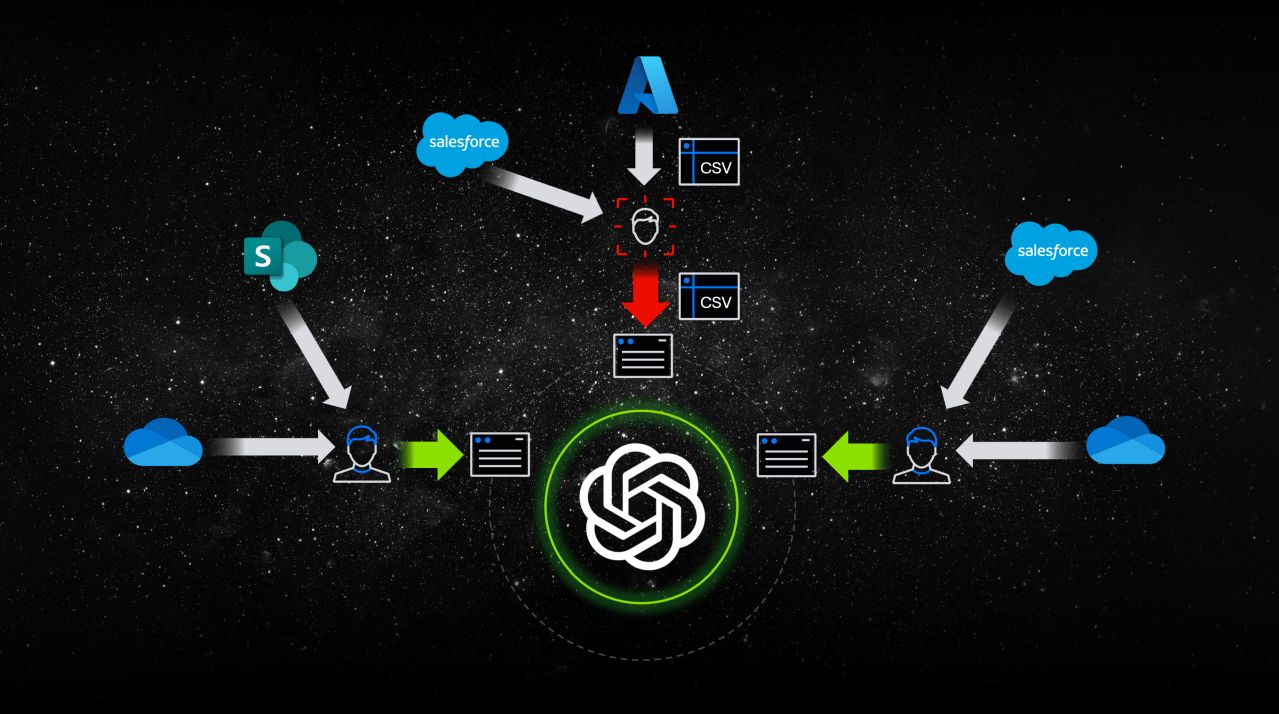

ユーザーが新しいAIアプリケーションやクラウドソースを使い始めると、これらの外へ出て行くデータフローは、多くの場合、既存のDLPポリシーの適用範囲から外れてしまいます。データは、次の画像が示すように、どこからでもやってきます。組織は、これらの持ち出しイベントを可視化し、侵害イベントとして扱う必要があります。

ゼロトラストアプローチでは、送信されたデータにどのような機密性の高い情報の種類が含まれているのか、セッションに関する文脈(誰が、どのデバイスで、どこから、等)、最終的な宛先に関する情報を特定するために、これらのイベントの完全な検査が必要となります。

文脈を備えた知見により、真に適応型のDLPを推進し、組織は新しいベクトルに合わせて手動または自動でポリシーを変更したり、サードパーティ製アプリケーションを制限したりすることができます。ユーザーやデバイスに対してそれ以外のアクションを取ることもできます—Webアプリケーションへのアクセス制限、ブラウザーでドメインをブロック、ユーザーの無効化、セッションの終了など。

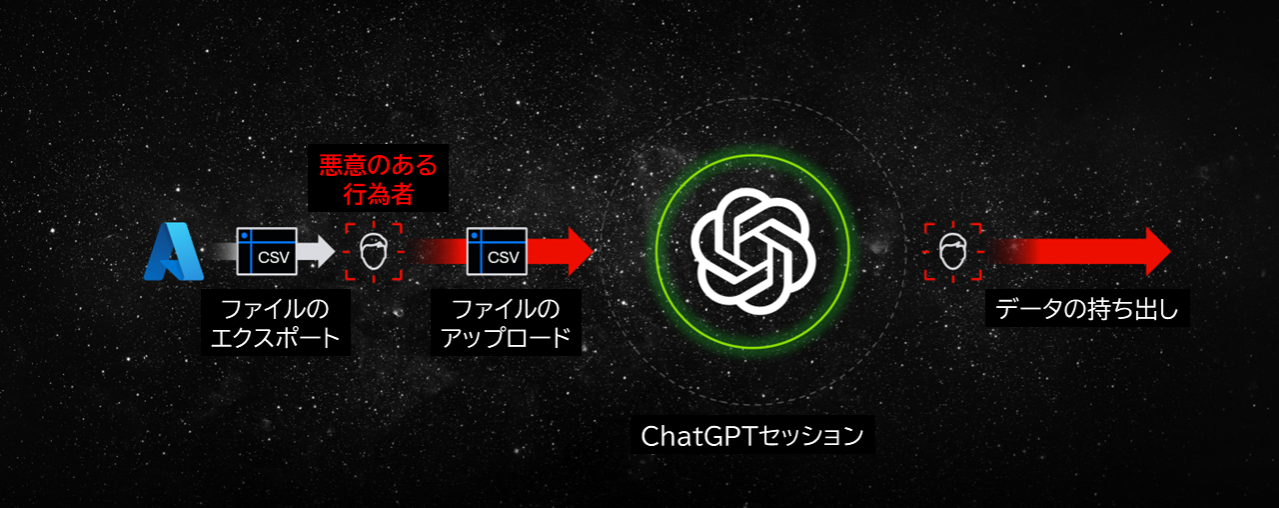

生成AIアプリケーションが、悪意のある行為者や誤った方向に導かれた内部ユーザーに悪用される新しい持ち出しシナリオをもたらすことから、侵害を想定して新しいフローに適応することが重要になります。これらのデータフローは、構造化されていないことが多く、潜在的な脅威を検出し、軽減するための強力な監視メカニズムが必要となります。DLPソリューションは、効果的にリスクを発見するために、意図の検出とリアルタイムの修正機能を組み込むべきです。

既存のフローからリスクの高いアクティビティを検出

既知の出力ベクトルがポリシーに含まれているからといって、そこを通過するすべてのデータが信頼できるわけではありません。次世代DLPソリューションは、高度なユーザー振る舞い分析 (UBA) と機械学習アルゴリズムを統合し、ユーザーのアクティビティを継続的に評価する必要があります。これにより、信頼できるユーザーとデータフローであっても、IDの侵害、悪意のある意図、不適切の使用の長江がないか精査されるようになります。

異常なアクティビティのシナリオ:市販のDLPのソリューションの中には「リスク」に基づいてユーザーのアクセス権を適応させるものがあります。これらのソリューションの抱えるリスクは、多くの場合、MFAの失敗や不可能な移動シナリオなどのIDに紐付いたイベントによって定義されます。ただし、悪意のある行為者は、単にファイルをダウンロードしたり共有したりするなど、表面上は危険と見做されない振る舞いを取ることがあります。

ハッカーは気付かれないように、以下の例のような、複雑なデータフロー経路を作ります:

o ステップ1:ローカルにファイルをダウンロード

o ステップ2:「信頼できる」サードパーティ製アプリケーションにファイルをアップロード

o ステップ3:サードパーティ製アプリケーションでネイティブAIエージェントを使用して、元のファイルに基づいて新しいマスターファイルを要約または作成

o ステップ4:AIが生成したマークのないファイルを(ハッキンググループが所有する)プライベートクラウドストレージにアップロードするか、個人の電子メールを通じて直接ハッキンググループと共有

ダウンロードイベントの頻度やダウンロードされるファイルの特徴(「コンテンツに◯◯を含む」)に気付き、ポリシーを適応させることにより、ステップ2に到達する前に侵害を阻止できます。

悪意のあるアクティビティのシナリオ:十分に文書化された事例で、Microsoftは、攻撃者が信頼されているサプライチェーンベンダーのIDを侵害して、SharePoint/Dropboxに悪意のあるファイルをホストし、共有リンクを使用して既知のエンティティとファイルを共有していることを発見しました。このような振る舞いを検出した後、大量の「共有リンク」を作成しているユーザーにフラグを立てるためにポリシーを作成または修正する必要があるかも知れません。あるいは、自動化されたDLPソリューションは、例えば特定の名前のPDFなど、ユーザーが特定のファイル拡張子を送信するという新しく斬新なシナリオに対応することができます。

高度なDLPソリューションは、悪意のあるアクティビティを示すデータアクセスや使用の異常なパターンを特定するために、AIを活用した分析を採用する必要があります。ユーザーの意図と振る舞いに焦点を当てることにより、これらのソリューションは、重大な被害が発生する前に脅威を積極的に検出して対応することができます。

前述のガートナー社の調査では、リアルタイムのユーザーリスクに基づいてポリシーを自動的かつ適応的に修正できるDLPプログラムによって、2027年までに内部者脅威の1/3を減らすことができると予測しています。

既存のフローに対する適応型DLP

攻撃者は、データ、環境、組織の変化を利用します。彼らは混乱に乗じて、標的とする機密性の高いデータを見つけ、知らないうちに作成されたバックドアから持ち出します。DLPソリューションは、静的なリスト管理やポリシーの編集を通じて手動で改善するのではなく、継続的に変化に適応する必要があります。

組織変更のシナリオ:合併や買収によって、新しいユーザー、新しいデータ、新しい環境、新しいデータフローが追加される可能性があります。すべての「新しい」ものが追加されると、ゼロトラストDLP戦略はそのすべてを調査し、侵害されることを想定します。これは、セキュリティ部門がすべてのアクションやアクセス権をブロックしなければならないtという意味ではありません。しかし、例え信頼できるものであっても、機密性の高いデータのリスクの高いフローがないかを監視する必要があるということを意味します。

ゼロトラストのアプローチでは、買収された企業の以前のDLPソリューションすべてに欠陥がある可能性も想定します。それを見つけて、欠陥があることを想定するのもあなたの仕事です。

新機能のシナリオ:考えてみると不思議なことですが、TeamsやZoomを録画できなかった時期(2018年頃)がありました。会議が録画できるようになる前であれば、ZoomやTeamsのチャットで特定の情報を送信することは、適切なことだったかも知れません。会議/通話の録音機能、文字起こし、Copilotのような(現在の)AIエージェントが導入された後には、DLPポリシーを適用させる必要があります。

経路(バーチャル会議)に変わりはありませんが、新しいデジタル成果物(録音、文字起こし、AIが生成する要約)が、保護対象となっていない可能性のある別の場所に保存されるようになりました。関係部門は、新しい技術や機能が侵害されることを想定し、それに応じてDLPを適応させる必要があります。

新しいデータ種別のシナリオ:テキスト、画像、動画などの非構造化データはAIモデルの学習や展開において重要な役割を果たします。しかし、この種別のデータの安全確保は、構造化データの安全確保よりも複雑です。ガートナー社のレポートでは、非構造化データ特有の課題に対処するため、非構造化データ専用に設計された管理策に投資することの重要性が強調されています。

新しいデータ種別が既存の経路を流れ始めると、新しい種別にフラグを立て、スキャンし、調査できるDLPを導入することが必須になります。電子メール向けのフィッシングセキュリティソリューションに悪意のある用途のQRコードをスキャンする新しい機能が作成されたのと同様に、DLPも他の媒体でデータを持ち出す新しい手法に合わせて進化する必要があります。

セキュリティリーダーに向けた戦略的な推奨事項

セキュリティリーダーは、コンテンツ中心の知見に加え、振る舞い分析や意図分析の両方を組み込んだDLPソリューションを優先するべきです。動的なデータフローに対する可視性を強化することにより、新しい形のDLPは、データ系列と組織内のデータ移動の詳細なマップを提供することができます。

ゼロトラストDLPは、データライフスタイルの各ステップが侵害されることを想定しながら、データの発生場所、どのように変換されるのか、最終的にどこに到達するのかを追跡します。このアプローチは、潜在的な脆弱性や異常なデータアクセスパターンを特定し、封じ込めの迅速化とデータ侵害の防止につながります。

次世代DLPでは自動化も重要になります。リアルタイムの修正機能により、組織は、迅速に対応し、脅威に適応できるようになります。手動の介入を待つのではなく、自動化されたプラットフォームでは、影響を受けたシステムの隔離、不正アクセスの遮断、セキュリティ部門への警告の発報などのアクションを実行できます。この迅速な対応により、データ侵害の影響を最小限に抑え、さらなる情報漏洩を防止することができます。

ゼロトラストとゼロタッチは、私たちが前進するにあたって持ち続けている価値観です。

参考資料

・オリジナルブログ記事(英文)

https://www.varonis.com/blog/dlp-zero-trust

・Why Your DLP Solution Needs a Zero-Trust Renaissance(YouTube Varonisチャンネル)(英文)

https://youtu.be/2asDHMov_hA?si=p4E1JQaRU-0tdKwa

・Predicts 2025: Managing New Data Exposure Vectors (Gartner) (英文)

https://www.gartner.com/en/documents/6123759

・File hosting services misused for identity phishing (Microsoft Security) (英文)

https://www.microsoft.com/en-us/security/blog/2024/10/08/file-hosting-services-misused-for-identity-phishing/?msockid=305282208a8f6b792ff697f08b186a1b

・Microsoft Teams will integrate with Cortana, add transcription and translation features (TechCrunch) (英文)

https://techcrunch.com/2018/03/12/microsoft-teams-will-integrate-with-cortana-add-transcription-and-translation-features/

・当コラム第28回「サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由」https://www.innovations-i.com/column/data-security/28.html

・当コラム第57回「情報漏洩防止 (DLP) とは?」

https://www.innovations-i.com/column/data-security/57.html

ブログ著者について

Shawn Hays

Shawnは、Varonisのプロダクトマーケティングマネージャーであり、主にMicrosoftクラウドに注力しています。彼は、Microsoftエコシステムとサイバーセキュリティの分野で10年間の旅をしてきました。データセキュリティについて論じないとき、音楽フェスティバルやフリスビーを投げると彼を捕まえることができます。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第66回 マルチクラウド環境のID管理で考慮すべきこと

- 第65回 Varonisインシデントレスポンス:Boxでの個人識別情報 (PII) 漏洩を防止

- 第64回 Varonisによるエンタイトルメント管理の合理化

- 第63回 データの完全性とは何か、どうすれば維持できるのか?

- 第62回 Microsoft CopilotのEchoLeak:AIセキュリティへの影響

- 第61回 Varonis MCP Serverのご紹介

- 第60回 UEBA購入ガイド:適切なソリューションの選び方

- 第59回 データセキュリティレポート、99%の組織がAIに機密性の高いデータを露出していることが明らかに

- 第58回 DLPソリューションに求められるゼロトラストルネッサンス

- 第57回 情報漏洩防止 (DLP) とは?

- 第56回 データセキュリティ態勢管理 (DSPM) とは?

- 第55回 データセキュリティはチーム競技

- 第54回 Varonis for Microsoft 365 Copilotの概要

- 第53回 火傷をしないために:Azureのネットワークとファイアウォールでよくある構成不備の特定と修正

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり